Multi-Faktor-Authentisierung

Multi-Faktor-Authentisierung (MFA) ist, wie im Rektorrundschreiben 23/2024 mitgeteilt, seit dem 3. Juni 2024 verpflichtend eingeführt. Sollten Sie die Einrichtung verpasst haben, können Sie dies vor Ort (z. B. aus dem WLAN der TU Chemnitz, in einem Computerpool des URZ oder am Arbeitsplatz) jederzeit nachholen. Sollten Sie Probleme feststellen oder Fragen haben, dann wenden Sie sich bitte an den URZ-Support: support@…

- Warum Multi-Faktor-Authentisierung?

- Was bedeutet Multi-Faktor-Authentisierung?

- Welche Software wird verwendet und welche „Token“ werden unterstützt?

- Wie kann ich Multi-Faktor-Authentisierung einrichten?

- Wo und wann wird der zweite Faktor benötigt?

Warum Multi-Faktor-Authentisierung?

In einer zunehmend digitalisierten Welt werden Online-Dienste und deren sichere Erreichbarkeit immer wichtiger. Auch die TU Chemnitz (TUC) bietet eine Vielzahl von Online-Diensten an. Um die darüber verfügbaren Daten vor unberechtigtem Zugriff zu schützen, sind die Zugänge zu den Diensten über das Web-Trust-Center abgesichert. Allerdings werden dem URZ immer wieder Vorfälle bekannt, bei denen die Zugangsdaten einzelner TUC-Accounts in die Hände unberechtigter Dritter gelangen, z. B. durch gezielte Angriffe wie Phishing oder Schadsoftware. Dies stellt eine große Gefahr für die gesamte IT-Infrastruktur der TU Chemnitz dar, da potenzielle Angreifer damit uneingeschränkten Zugang zu allen Daten aller durch die TU Chemnitz angebotenen Online-Dienste erhalten könnten.

Um dieser Gefahr entgegenzuwirken, wird der Einsatz der sogenannten Multi-Faktor-Authentisierung (MFA) empfohlen.

Was bedeutet Multi-Faktor-Authentisierung?

Die Überprüfung der Zugangsberechtigung zu einem Online-Dienst anhand von mehreren unabhängigen Merkmalen (Faktoren) wird als Multi-Faktor-Authentisierung (MFA) bezeichnet. Der Login mit Nutzerkennzeichen und Passwort wird demnach bei Verwendung von MFA durch einen weiteren Faktor abgesichert. Dieser besteht aus einer Zahlenfolge, die entweder nur einmal oder nur für einen kurzen Zeitraum gültig ist. Erbeutete Zugangsdaten (Nutzerkennzeichen und URZ-Passwort) werden für Angreifende somit wertlos und der eigene Account bleibt besser geschützt.

Welche Software wird verwendet und welche „Token“ werden unterstützt?

Die an der TU Chemnitz eingesetzte MFA-Lösung basiert auf der Open-Source-Software eduMFA. Die zweiten Faktoren, die zur Anmeldung genutzt werden können, werden dort als Token bezeichnet. Aktuell werden an der TU Chemnitz drei verschiedene Token-Typen unterstützt:

- Software-Token TOTP (Authenticator App auf dem Smartphone)

- Hardware-Token YubiKey (spezieller USB-Stick mit Sicherheitsfunktionen)

- TAN-Liste (auf Papier ausdruckbare Liste)

Wie kann ich Multi-Faktor-Authentisierung einrichten?

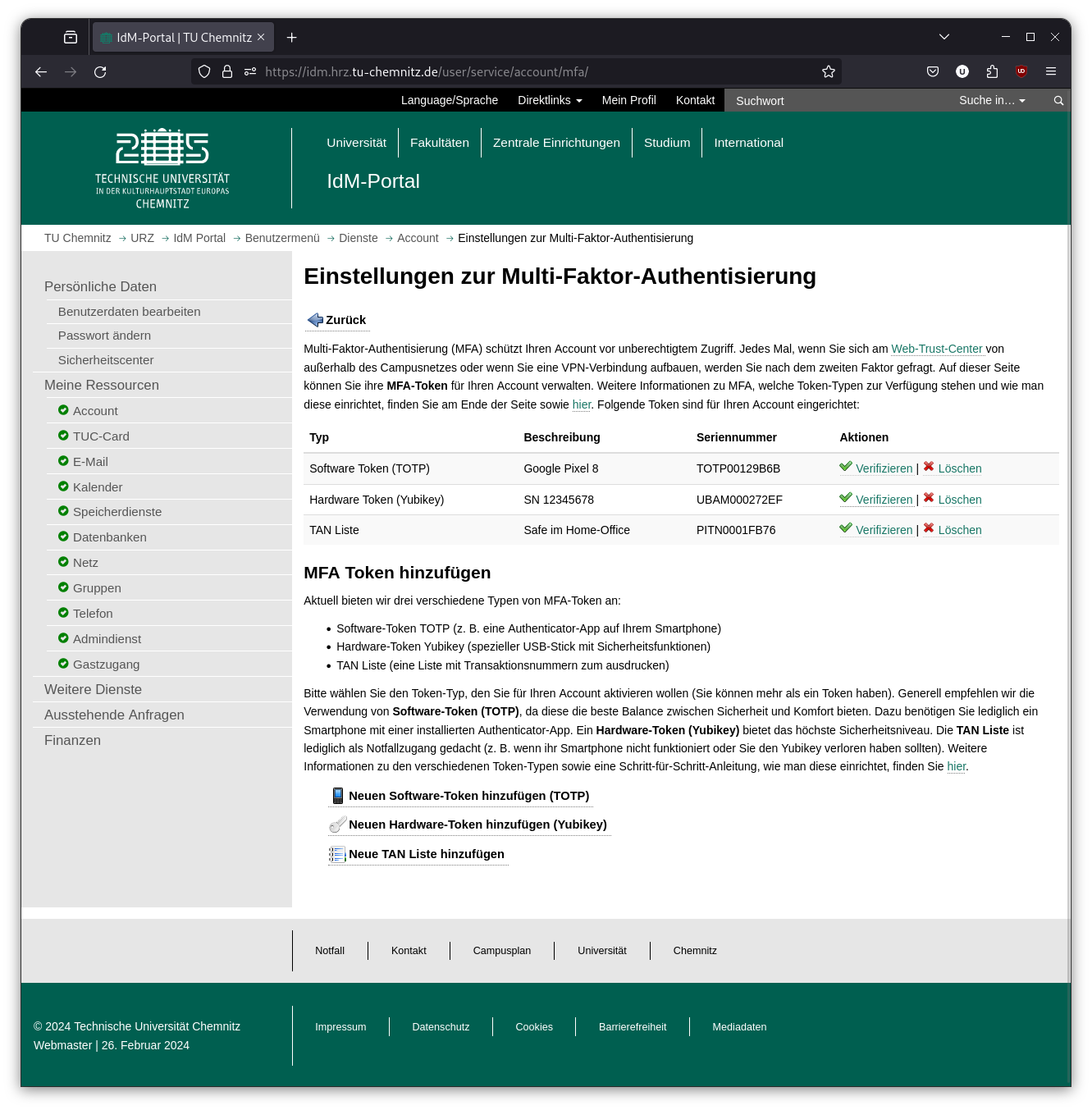

Die Einrichtung von MFA erfolgt im IdM-Portal. Dort können Sie Token hinzufügen, überprüfen („verifizieren”) und löschen. Im IdM-Portal sehen Sie zunächst eine Übersichtsseite, die all Ihre aktiven Token auflistet:

Oben sehen Sie all Ihre aktivierten Token. Die Beschreibung, die Sie beim Hinzufügen eines Tokens angeben müssen, sowie die Seriennummer, die automatisch erzeugt wird, helfen Ihnen, mehrere Token besser unterscheiden zu können.

Hinweis: Wer kein Token angelegt hat, kann sich von außerhalb des Campusnetzes nicht am Web-Trust-Center anmelden und auch keine VPN-Verbindung aufbauen.

Die Nutzung der Token-Typen im Detail

Hinweis: Eine Videoanleitung zum Einrichten dieses Token-Typs finden Sie im FAQ-Bereich der URZ-Webseite unter 12. Multi-Faktor-Authentisierung.

Hierbei handelt es sich um ein Software-Token, durch das alle 30 Sekunden ein neuer 6-stelliger Zahlencode erzeugt wird. Um diesen verwenden zu können, wird zunächst eine Smartphone-App benötigt. Hier gibt es eine große Auswahl verschiedener Apps im Google Playstore und im Apple Appstore. Die Stiftung Warentest hat im November 2024 mehrere solcher Apps getestet (siehe z. B. NTV Ratgeber). Hier wurde die App „2FAS“ als besonders nutzerfreundlich bewertet. Die App „FreeOTP“ hat sich im Test als die einzige herausgestellt, die keine Daten ihrer Nutzerinnen und Nutzer sammelt. Beide Apps finden sich sowohl im Apple Appstore als auch im Google Playstore. Letzere App ist auch über den freien Appstore F-Droid installierbar:

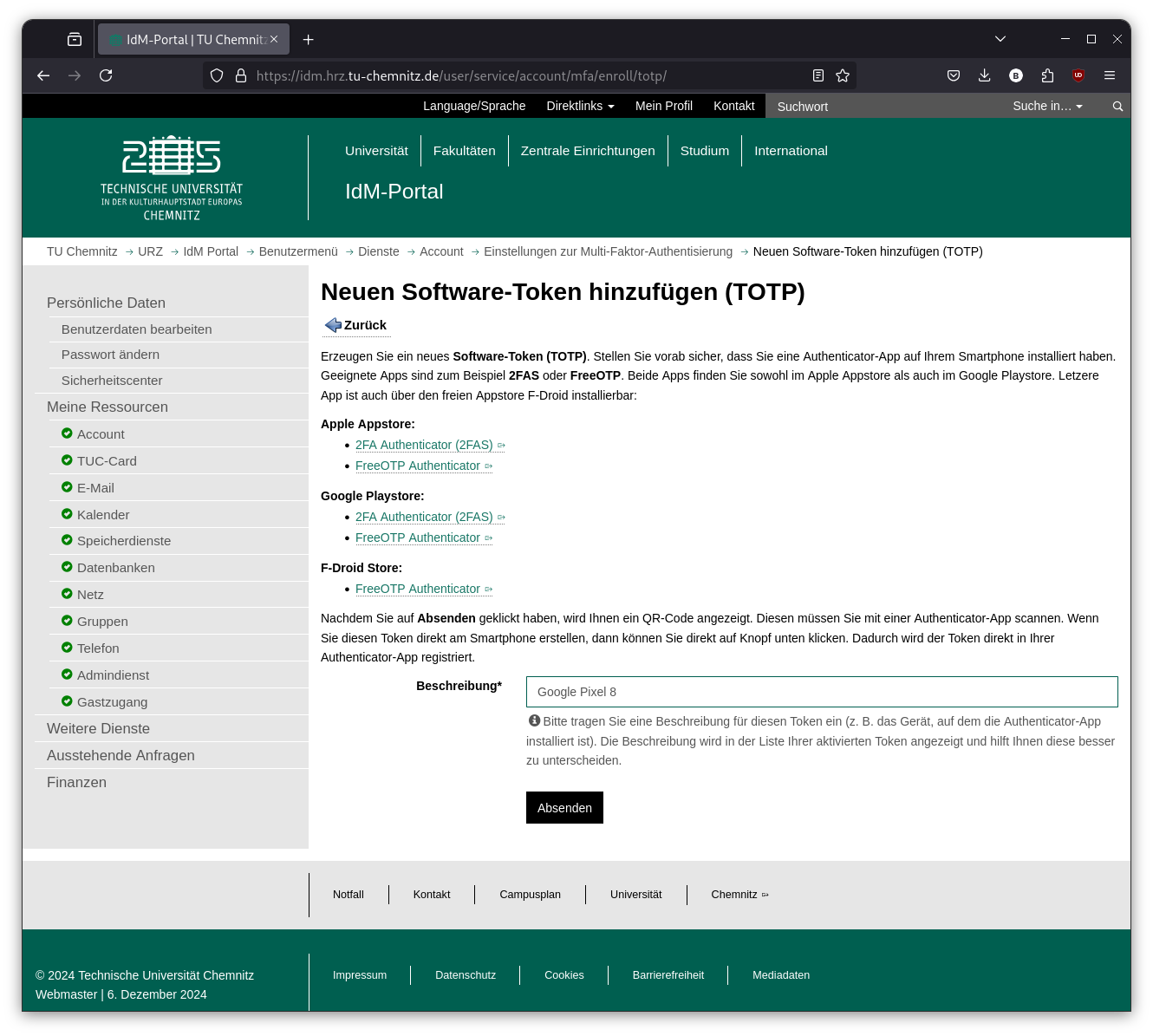

Apple Appstore: Google Playstore: F-Droid Store:Nachdem Sie die App erfolgreich auf Ihrem Smartphone installiert haben, können Sie ein neues Token im IdM-Portal mit einem Klick auf Neuen Software-Token hinzufügen (TOTP) anlegen. Geben Sie im Eingabefeld für die Beschreibung einen passenden Text ein, z. B. die Bezeichnung des Smartphones, auf dem das Token verwendet wird. Insbesondere bei der Verwendung mehrerer Token hilft Ihnen dies, den Überblick zu behalten:

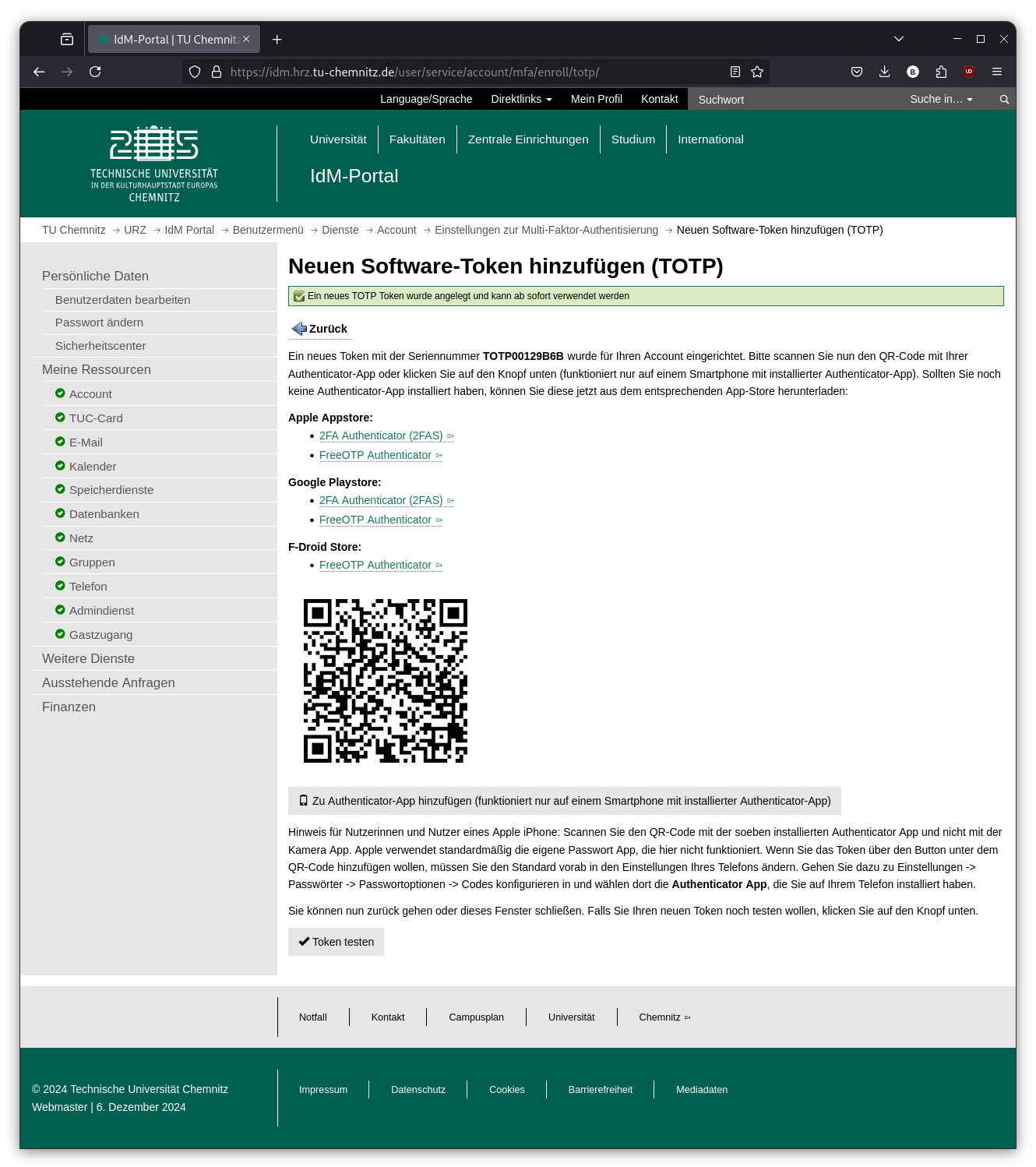

Mit einem Klick auf den Button Absenden wird Ihnen ein QR-Code angezeigt, den Sie im Anschluss mit der zuvor installierten Smartphone-App scannen. Sollten Sie die Einrichtung des Token am Smartphone vornehmen, dann können Sie die Konfiguration des Tokens mit einem Klick auf den Button unter dem QR-Code direkt zu Ihrer Smartphone-App hinzufügen.

Hinweis für Apple-iPhone-Nutzende: Scannen Sie den QR-Code mit der soeben installierten Authenticator App und nicht mit der Kamera-App. Apple verwendet standardmäßig die eigene Passwort-App, die hier nicht funktioniert. Wenn Sie das Token über den Button unter dem QR-Code hinzufügen wollen, müssen Sie den Standard vorab in den Einstellungen Ihres Telefons ändern. Gehen Sie dazu zu Einstellungen → Passwörter → Passwortoptionen → Codes konfigurieren in und wählen dort die Authenticator App, die Sie auf Ihrem Telefon installiert haben.

Nun generiert die App alle 30 Sekunden einen neuen 6-stelligen Code, den Sie innerhalb dieses Gültigkeitszeitraums bei der Anmeldung am Web-Trust-Center zusätzlich eingeben müssen. Gern können Sie das soeben eingerichtete Token über den Button Token testen direkt prüfen, um somit eine korrekte Konfiguration Ihres Smartphones sicherzustellen.

Hinweis: Sie können nun zur Übersichtsseite zurück gehen oder das Fenster schließen. Der QR-Code wird nach dem Scannen nicht mehr benötigt und sollte nicht separat gespeichert werden, da unberechtigte Personen über den QR-Code ebenfalls gültige Einmalpassworte generieren könnten.

Ein YubiKey ist ein spezieller USB-Stick mit Sicherheitsfunktionen. Mitarbeitende können den YubiKey über den Servicestützpunkt des URZ (per ME-Schein) beschaffen.

Um einen YubiKey als zweiten Faktor nutzen zu können, muss dieser entsprechend initialisiert werden. Das geschieht über den YubiKey Manager. Eventuell muss dieser noch installiert werden (auf allen URZ-administrierten Systemen ist der YubiKey Manager bereits installiert):

- Windows: Download-Seite der Firma yubico

- Linux (z. B. Debian ab Version 12):

$ sudo apt-get install yubikey-manager-qt

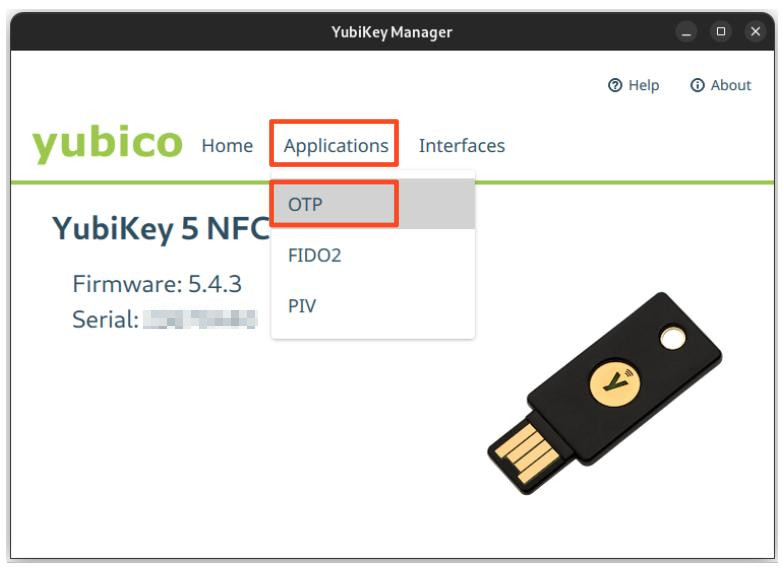

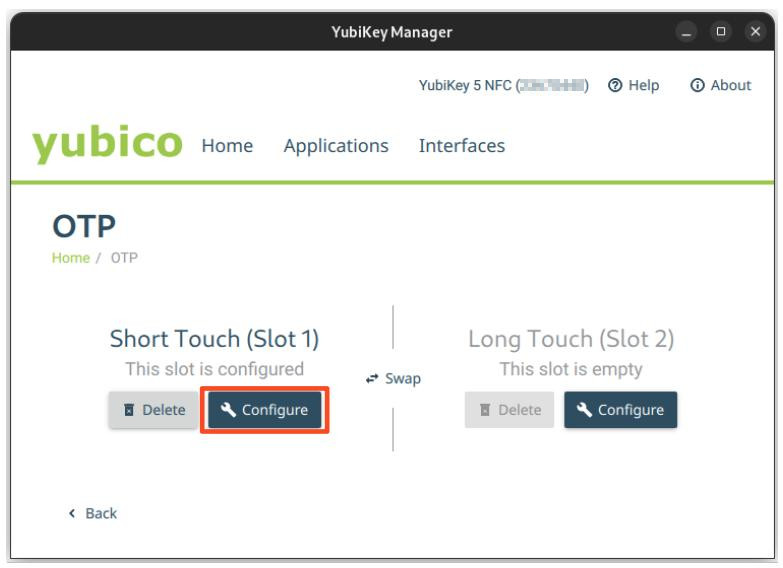

Nach der erfolgreichen Installation des Tools kann der YubiKey an einen freien USB-Port angesteckt und das Tool gestartet werden. Wählen Sie anschließend im Tool Applications und dort OTP:

Auf dem YubiKey gibt es zwei Slots (Speichermöglichkeiten), die für unterschiedliche Funktionen konfiguriert werden können. Im nachfolgenden Schritt muss daher der Slot, der programmiert werden soll, gewählt werden. Dies hat Auswirkungen auf die spätere Verwendung, da für den jeweils gewünschten Slot der physische Knopf des YubiKeys unterschiedlich lange gedrückt werden muss:

- Slot 1: 0,3 bis 1,5 Sekunden

- Slot 2: 2,0 bis 5,0 Sekunden

Im folgenden Beispiel wird Slot 1 konfiguriert.

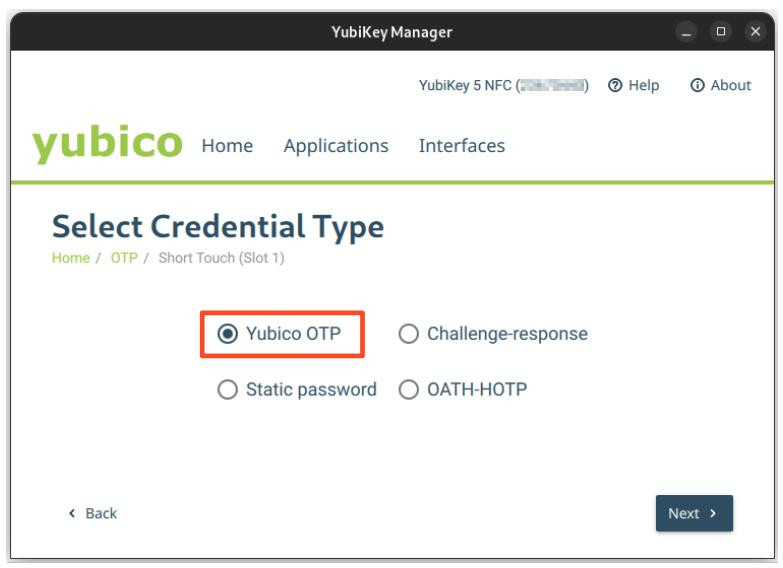

Im nächsten Schritt muss Yubico OTP gewählt werden.

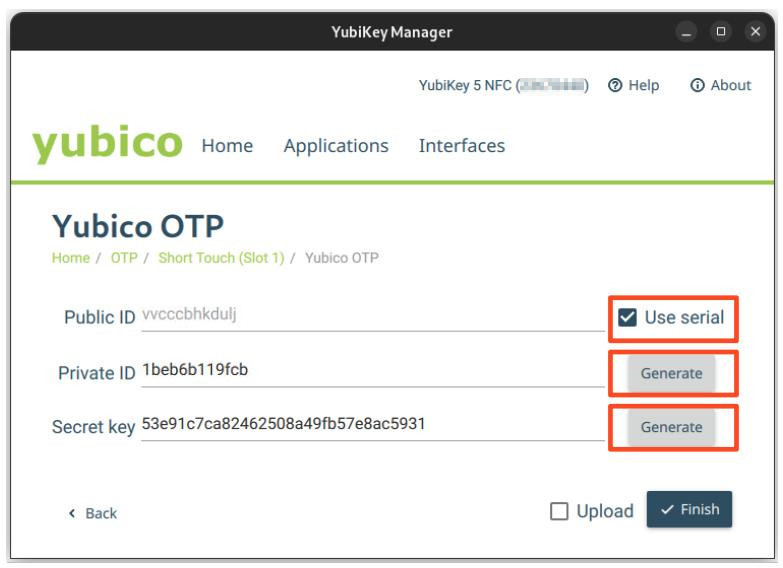

Anschließend erstellen Sie eine zufällige Konfiguration, indem Sie Use serial aktivieren und auf die zwei Generate-Buttons klicken:

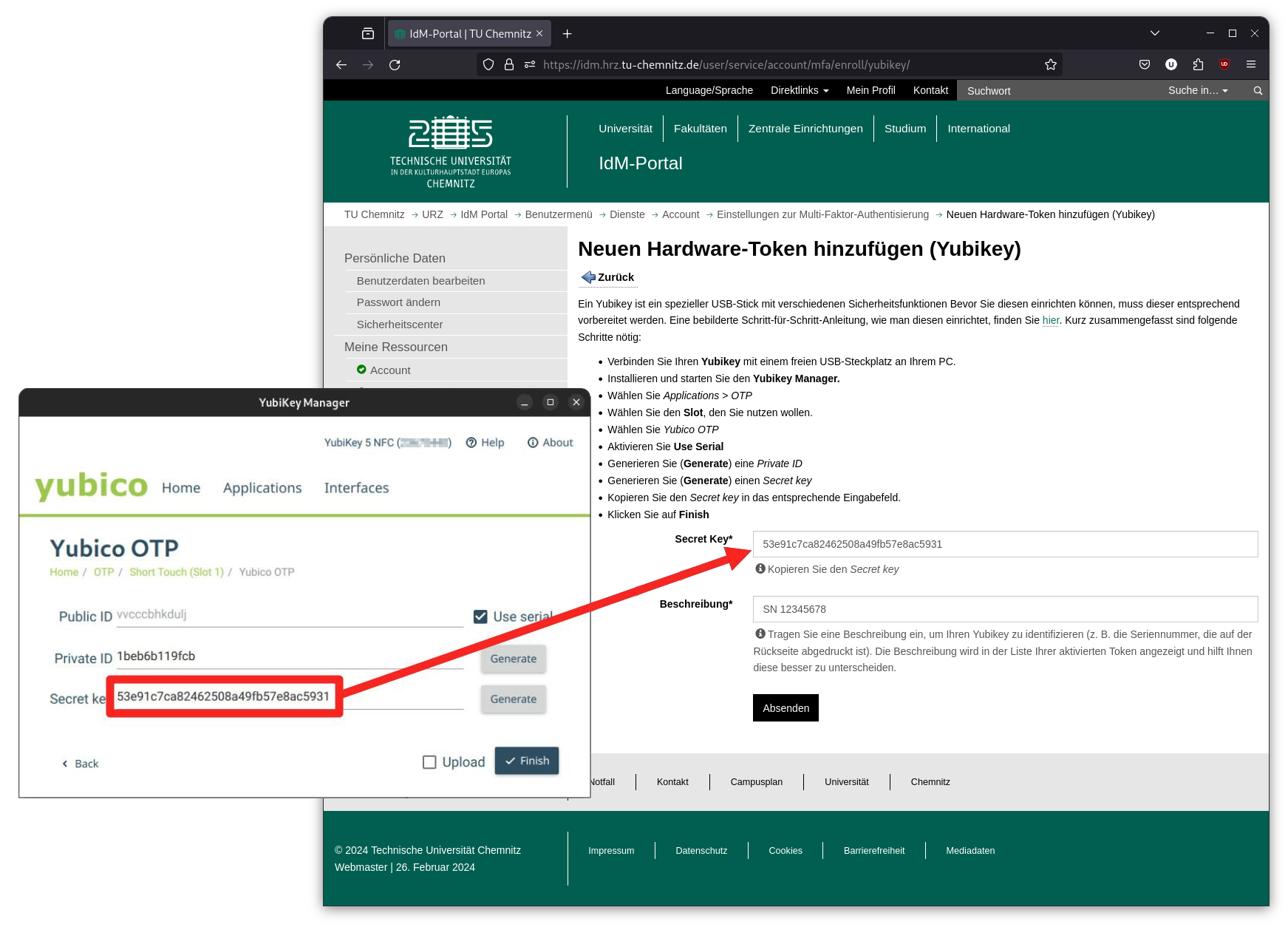

Bevor Sie nun die Konfiguration mit einem Klick auf Finish auf den YubiKey schreiben, wechseln Sie zunächst zum IdM-Portal und wählen dort Neuen Hardware-Token hinzufügen (Yubikey). In das Feld Secret Key tragen Sie nun den Wert des Secret Key aus dem YubiKey Manager ein. Im Feld darunter geben Sie eine passende Beschreibung ein:

Um die Konfiguration abzuschließen, klicken Sie auf Absenden sowie im YubiKey Manager auf den Button Finish. Werden Sie nun nach einem Einmalpasswort gefragt, kann dieses über einen Knopfdruck am YubiKey in das entsprechende Eingabefeld geschrieben werden. Gern können Sie den soeben eingerichteten YubiKey über den Button Token testen direkt prüfen, um somit eine korrekte Konfiguration Ihres YubiKeys sicherzustellen.

Hinweis: Der YubiKey simuliert eine angeschlossene Tastatur. Nach der Eingabe der Zeichenkette wird diese „automatisch“ bestätigt, d. h. der YubiKey simuliert am Ende auch das Drücken der Eingabetaste ↵.

Ein YubiKey ist ein spezieller USB-Stick mit Sicherheitsfunktionen. Mitarbeitende können den YubiKey über den Servicestützpunkt des URZ (per ME-Schein) beschaffen.

Um einen YubiKey als zweiten Faktor nutzen zu können, muss dieser entsprechend initialisiert werden. Neben der oben genannten Möglichkeit mit dem Tool YubiKey Manager, steht noch das YubiKey Personalization Tool zur Verfügung. Da dieses nicht mehr aktiv weiterentwickelt wird, empfehlen wir die Verwendung des oben genannten YubiKey Manager. Auf Systemen, wo dieser noch nicht zur Verfügung steht, kann aber auch das YubiKey Personalization Tool verwendet werden. Eventuell muss dieses noch installiert werden (auf allen URZ-administrierten Systemen, auf denen der YubiKey Manager noch nicht zur Verfügung steht, ist das YubiKey Personalization Tool bereits installiert):

- Windows: Download-Seite der Firma yubico

- Linux (z. B. Debian bis Version 11):

$ sudo apt-get install yubikey-personalization-gui

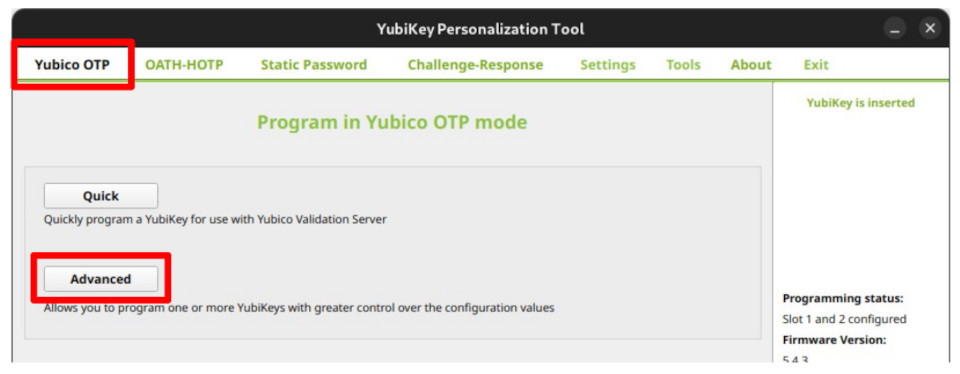

Nach der erfolgreichen Installation des Tools kann der YubiKey an einen freien USB-Port angesteckt und das Tool gestartet werden. Wählen Sie anschließend im Tool den Tab Yubico OTP und dort Advanced:

Auf dem YubiKey gibt es zwei Slots (Speichermöglichkeiten), die für unterschiedliche Funktionen konfiguriert werden können. Im nachfolgenden Schritt muss daher der Slot, der programmiert werden soll, gewählt werden. Dies hat Auswirkungen auf die spätere Verwendung, da für den jeweils gewünschten Slot der physische Knopf des YubiKeys unterschiedlich lange gedrückt werden muss:

- Slot 1: 0,3 bis 1,5 Sekunden

- Slot 2: 2,0 bis 5,0 Sekunden

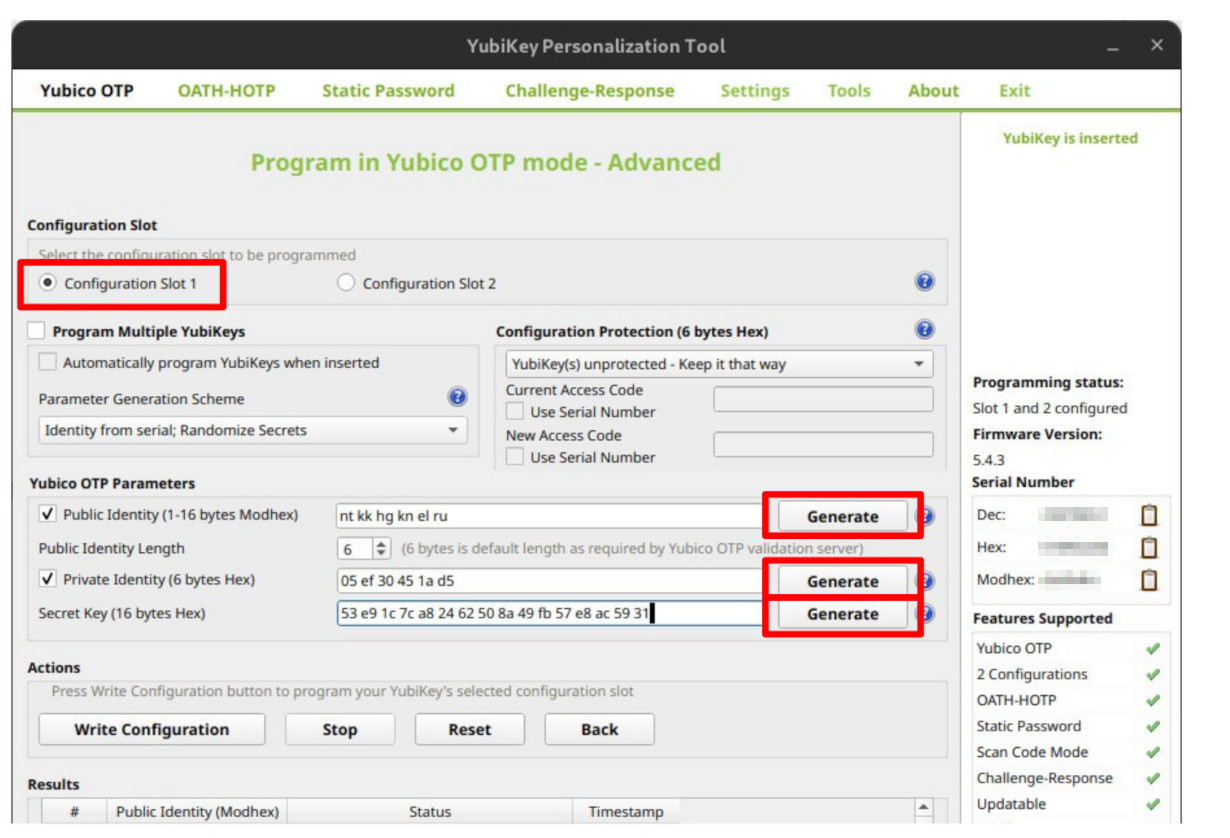

Im folgenden Beispiel wird Slot 1 konfiguriert. Dazu wird dieser im YubiKey Personalization Tool gewählt und anschließend eine zufällige Konfiguration erzeugt, indem auf die drei Generate-Buttons geklickt wird:

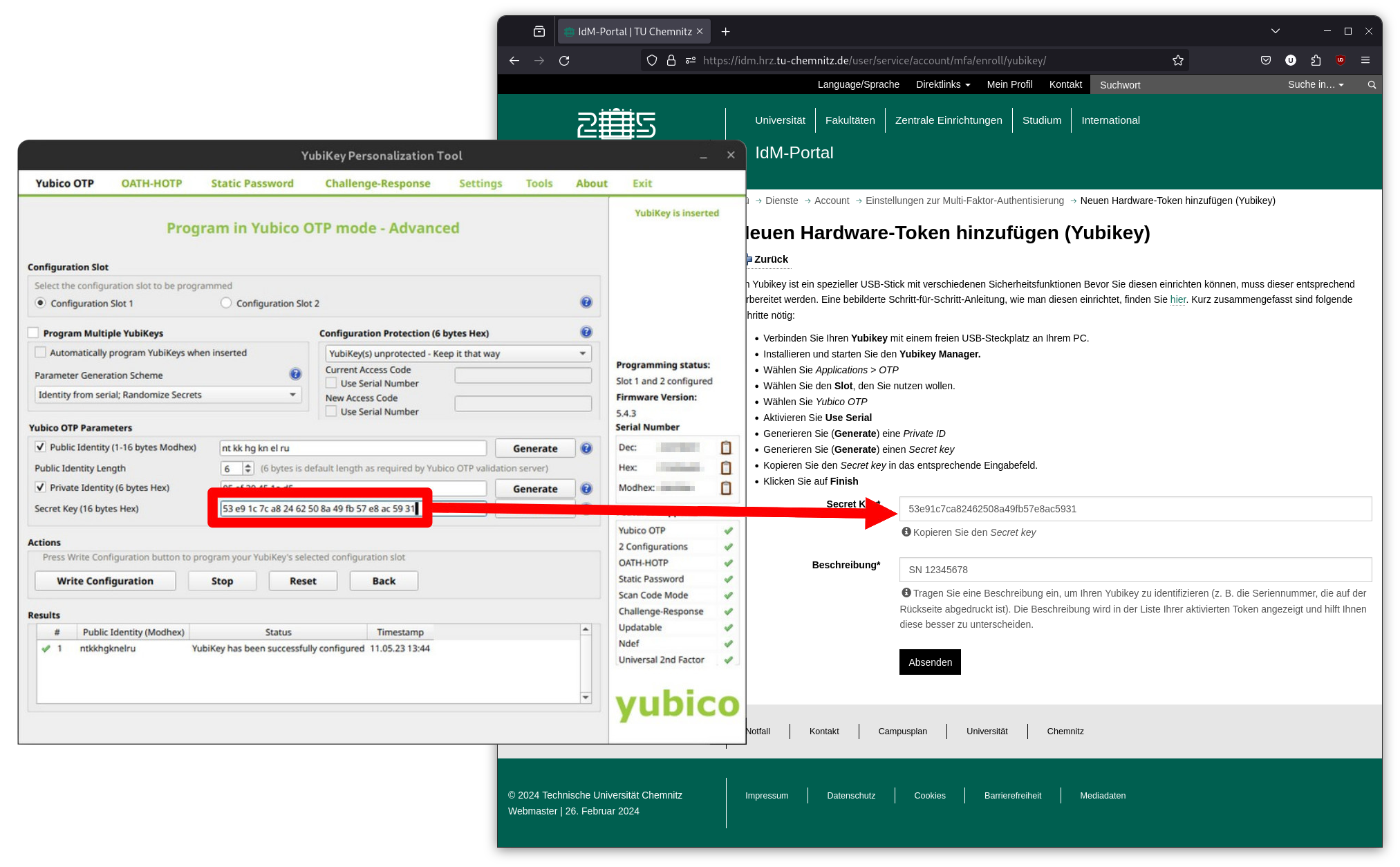

Mit einem Klick auf Write Configuration wird der YubiKey konfiguriert. Dabei wird man zum Speichern einer Logdatei aufgefordert, die die Konfiguration enthält.

Hinweis: Wir empfehlen, diesen Speichervorgang abzubrechen und diese Informationen nicht zu speichern. Wie beim QR-Code des TOTP-Token könnte diese Konfiguration von einem Angreifer genutzt werden, um einen eigenen YubiKey zu konfigurieren, der ebenfalls gültige Einmalpassworte generieren kann.

Nun wechseln Sie zum IdM-Portal und wählen dort Neuen Hardware-Token hinzufügen (Yubikey). In das Feld Secret Key tragen Sie nun den Wert des Secret Key aus dem YubiKey Personalization Tool ein. Im Feld darunter geben Sie eine passende Beschreibung ein:

Mit einem Klick auf den Button Absenden wird der Token angelegt. Werden Sie nun nach einem Einmalpasswort gefragt, kann dieses über einen Knopfdruck am YubiKey in das entsprechende Eingabefeld geschrieben werden. Gern können Sie den soeben eingerichteten YubiKey über den Button Token testen direkt prüfen, um somit eine korrekte Konfiguration Ihres YubiKeys sicherzustellen.

Hinweis: Der YubiKey simuliert eine angeschlossene Tastatur. Nach der Eingabe der Zeichenkette wird diese „automatisch“ bestätigt, d. h. der YubiKey simuliert am Ende auch das Drücken der Eingabetaste ↵.

Hierbei handelt es sich um eine Liste mit 100 gültigen Einmalpassworten. Im Allgemeinen ist diese Liste als Backup gedacht. Für den Fall, dass Ihr Smartphone mit registrierter Authenticator App bzw. der YubiKey defekt oder abhanden gekommen ist, können Sie ein Einmalpasswort der TAN-Liste nutzen, um sich anzumelden und ein neues Token einzurichten. Die Liste eignet sich aber auch für alle, die weder Smartphone noch YubiKey besitzen oder diese nicht als Token verwenden wollen.

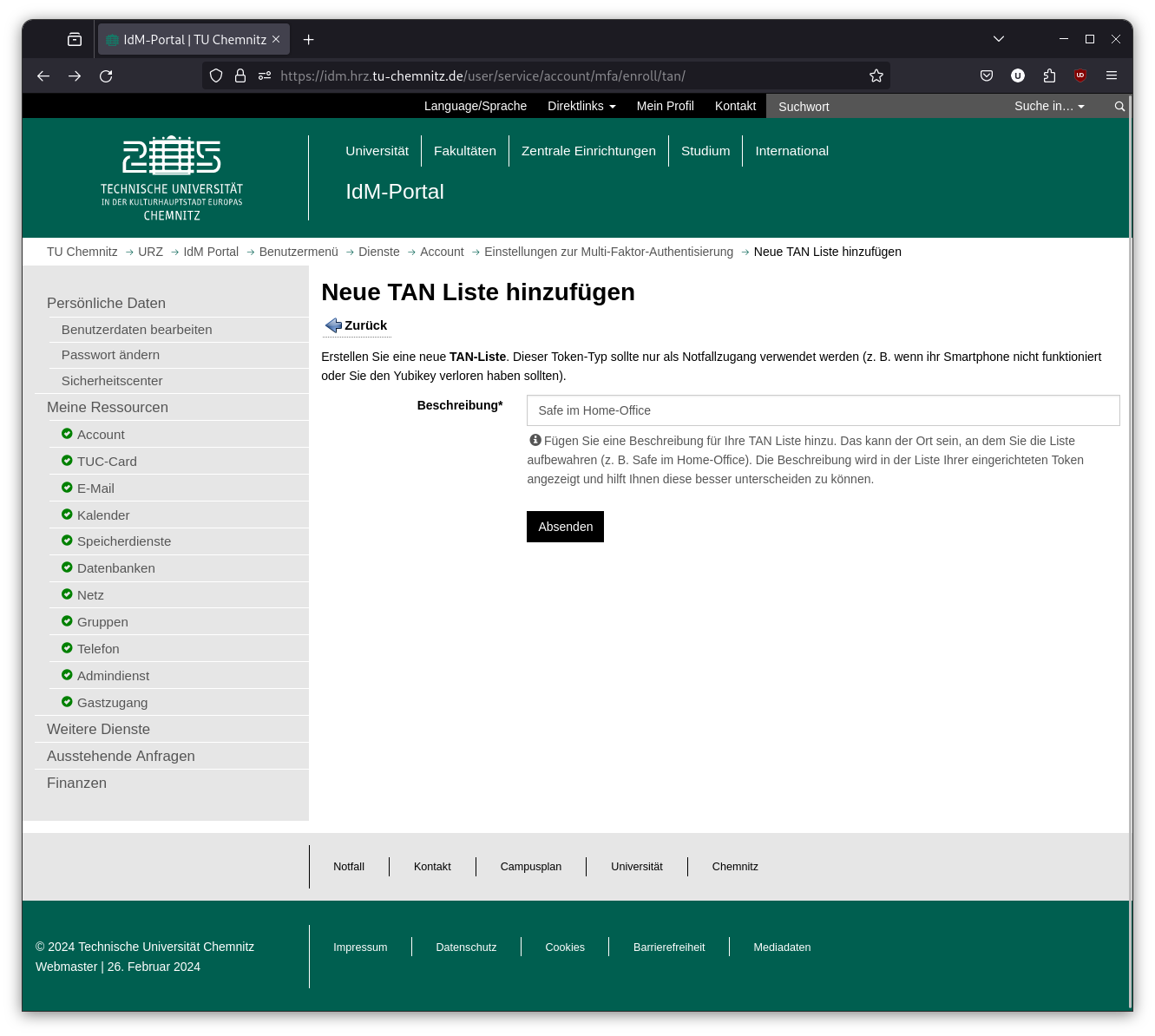

Um eine neue TAN-Liste zu erzeugen, wechseln Sie zum IdM-Portal und wählen dort Neue TAN-Liste hinzufügen. Geben Sie im Anschluss eine passende Beschreibung ein, z. B. den Namen des Ortes, an dem die Liste aufbewahrt wird:

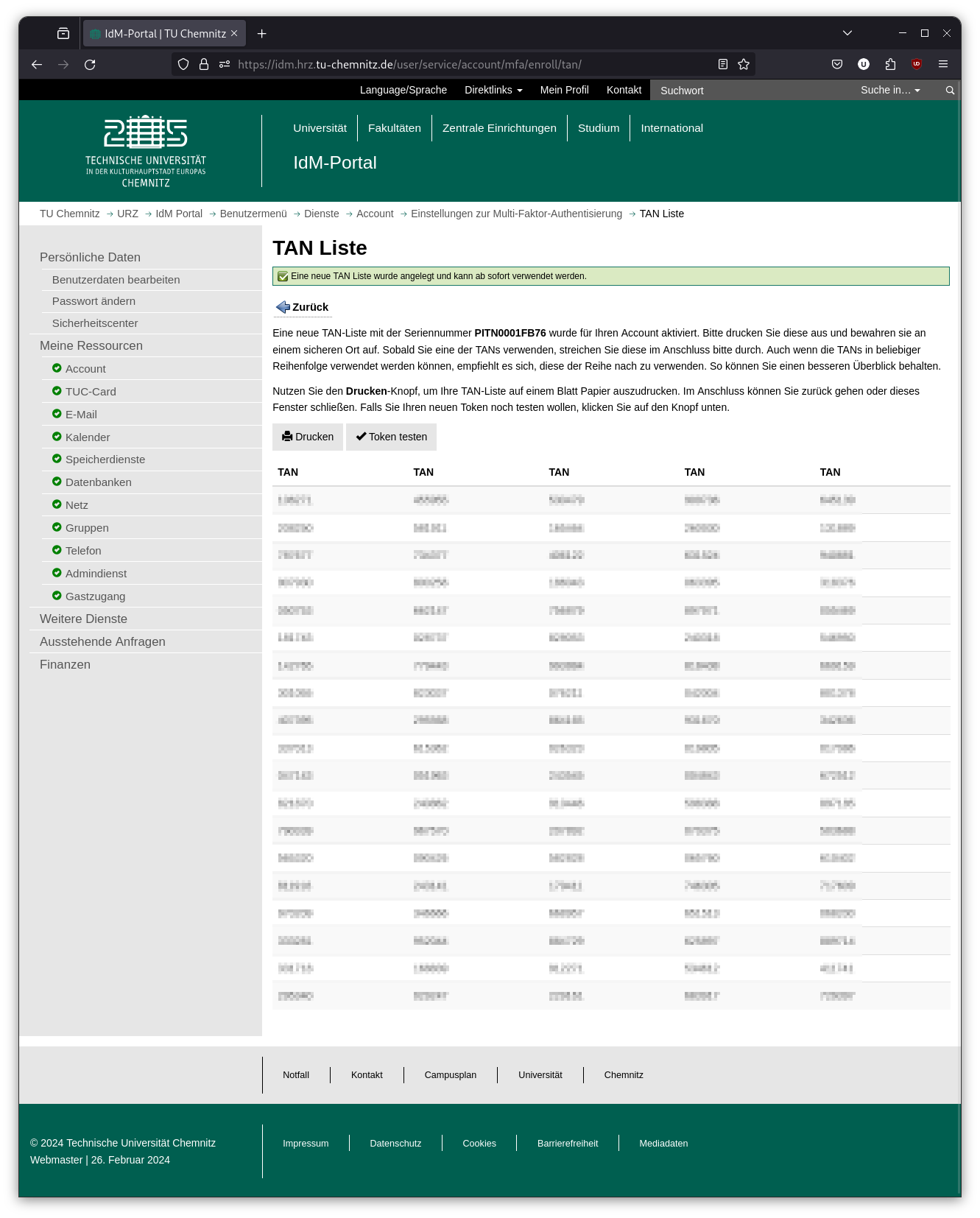

Mit einem Klick auf Absenden wird eine Liste mit 100 Einmalpassworten generiert und Ihnen direkt angezeigt. Über den Button Drucken können Sie die Liste gleich ausdrucken:

Werden Sie beim Login nun nach einem Einmalpasswort gefragt, kann ein beliebiges aus dieser Liste verwendet werden. Um die noch nicht verwendeten Einmalpassworte im Überblick zu behalten, empfiehlt es sich, diese der Reihe nach zu verwenden und sie nach Verwendung auf der Liste zu streichen. Gern können Sie die soeben eingerichtete TAN-Liste über den Button Token testen direkt prüfen. Bitte beachten Sie, dass die dabei verwendete TAN danach nicht mehr gültig ist und Sie diese auf der Liste streichen müssen.

Übersicht aller Token, Verwalten und Löschen

Sofern Sie bereits ein oder mehrere Token angelegt haben, werden Ihnen diese im IdM-Portal angezeigt. Sollte z. B. ihr Smartphone defekt sein oder Sie haben Ihren Yubikey verloren, dann können Sie hier das entsprechende Token aus Ihrer Liste löschen. Danach kann das Token nicht mehr als zweiter Faktor für die Anmeldung am Web-Trust-Center oder zum Aufbau einer VPN-Verbindung genutzt werden. Die Seriennummer und die Beschreibung sollten Ihnen helfen die verschiedenen Token zu unterscheiden. Sollten Sie sich dennoch unsicher sein, dann können Sie die verschiedenen Token auch über „Verifizieren“ testen.

Wo und wann wird der zweite Faktor benötigt?

Der zweite Faktor wird nur benötigt, wenn Sie sich außerhalb des Campusnetzes befinden und sich am Web-Trust-Center oder am VPN-Dienst anmelden möchten. In diesen Fällen müssen Sie zusätzlich zur Eingabe Ihres Nutzerkennzeichens und Passwortes den zweiten Faktor eintragen, den Sie über einen der oben genannten Wege erzeugt haben. Haben Sie mehr als ein Token für Ihren Account aktiviert, können Sie ein Einmalpasswort eines beliebigen Tokens verwenden. Weitere Informationen dazu finden Sie auf den verlinkten Seiten. Befinden Sie sich innerhalb des Campusnetzes (WLAN, Kabelnetzwerk oder bereits im VPN), dann wird kein zweiter Faktor benötigt.