Verschlüsselung und Verifikation

Die Verschlüsselung verhindert, dass Nachrichten durch unbefugte Personen mitgelesen werden können. Wird ein Raum von einem Nutzer/einer Nutzerin erstmalig betreten, ist die Sitzung (im Browser oder in einem Klienten) für diese Unterhaltung verifiziert. Wechselt ein Nutzer den Browser (Tab schließen) oder den PC oder nutzt stattdessen eine App, muss er diese Sitzung zunächst verifizieren.

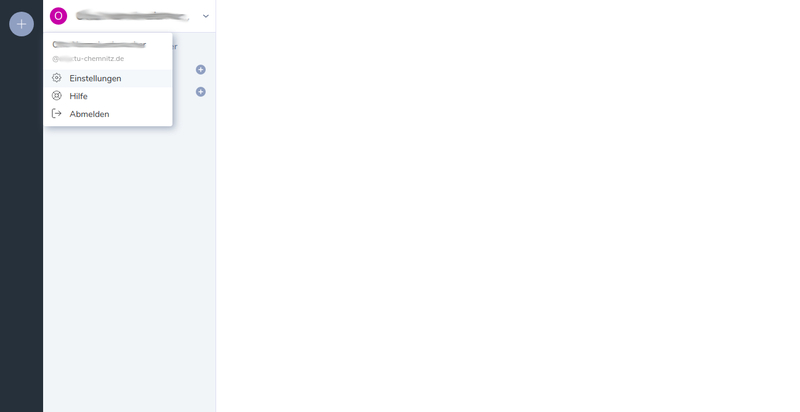

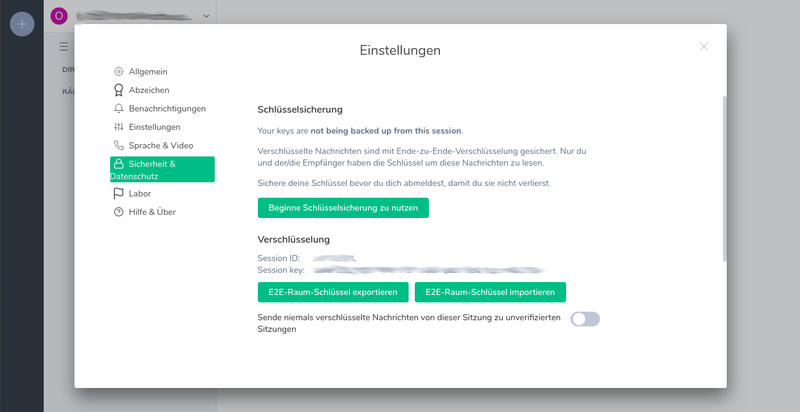

Einfach ist die Sitzungsverifikation, wenn die bisherige Sitzung noch geöffnet ist. Ist dies nicht der Fall, ist ein Sitzungsschlüssel nötig. Diesen können Sie sich über die Profileinstellungen → „Sicherheit & Datenschutz“ exportieren.

Tipp: Nutzen Sie immer den gleich Klienten für Ihre Sitzungen.

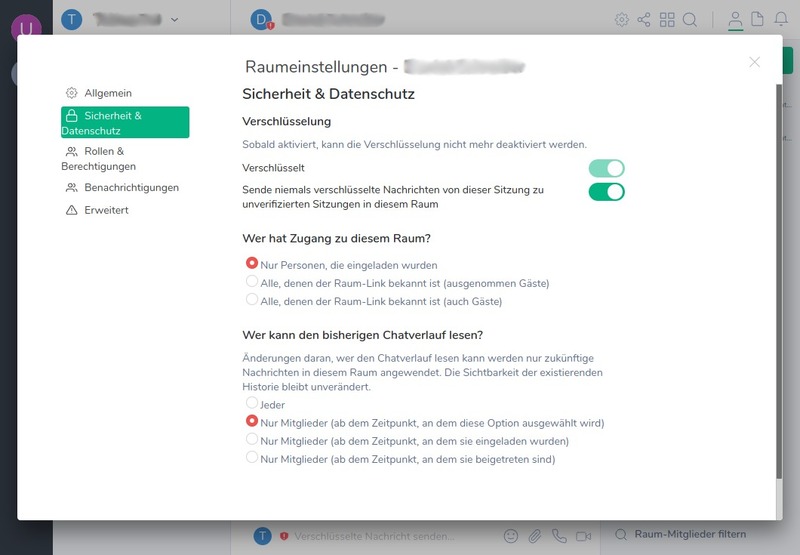

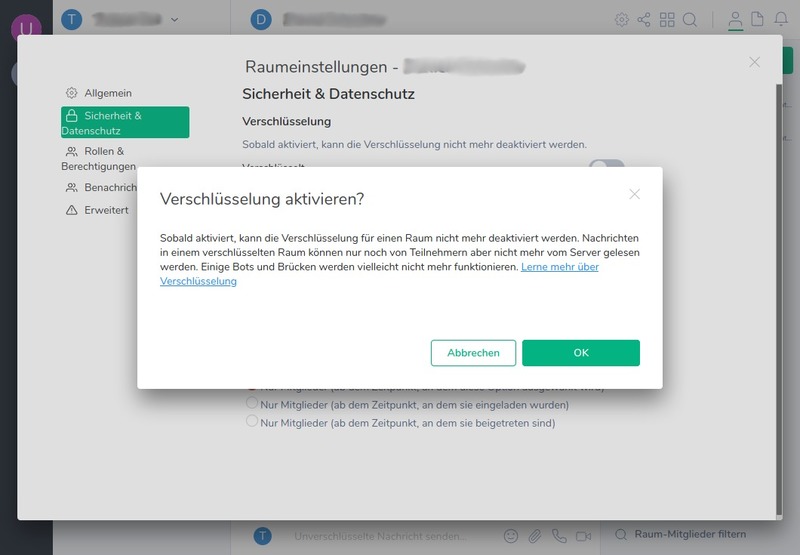

Gespräche und Räume sind bei der Erstellung standardmäßig Ende-zu-Ende-verschlüsselt.

Die Einstellung findet man im Reiter Sicherheit & Datenschutz, der Schieberegler „Verschlüsselt“ ist aktiviert.

Dadurch können die Nachrichten nur noch von den am Gespräch Beteiligten gelesen werden. Achtung:Auch nicht verifizierte Sitzungen der gleichen Person (z. B. Login von anderem Browser/anderer App) haben keinen Zugriff auf die Nachrichten. Sie müssen die neue Sitzung erst verifizieren.

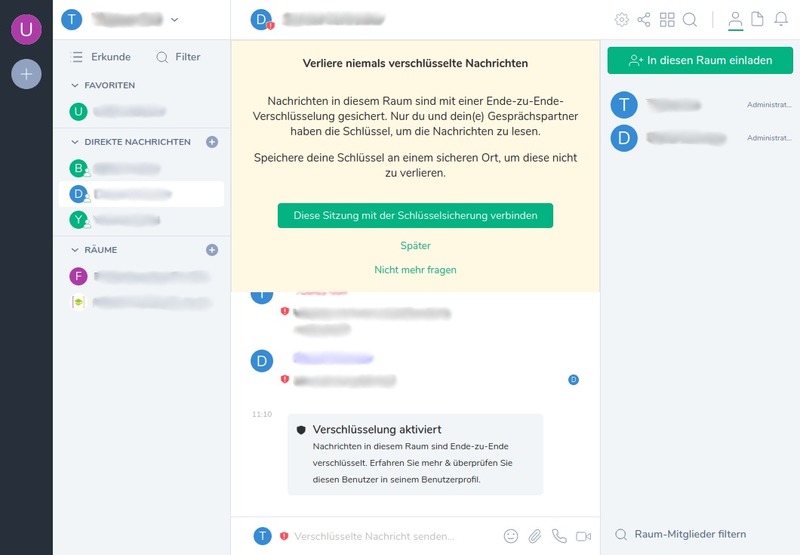

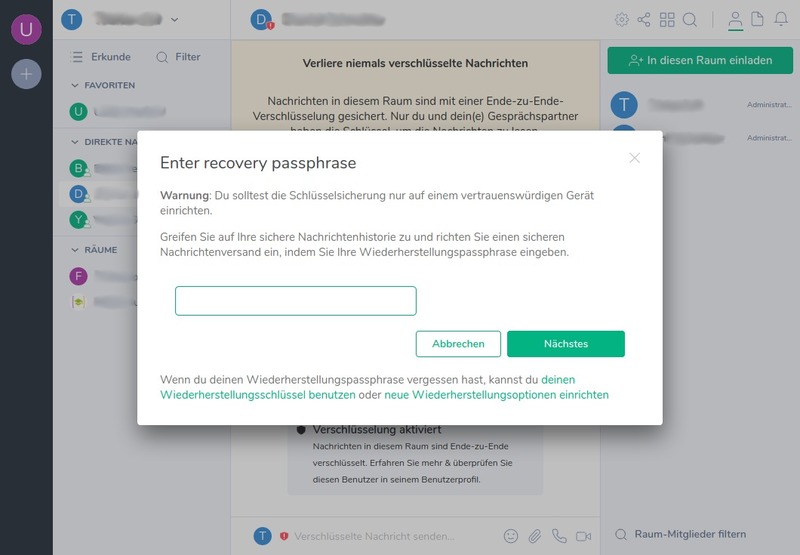

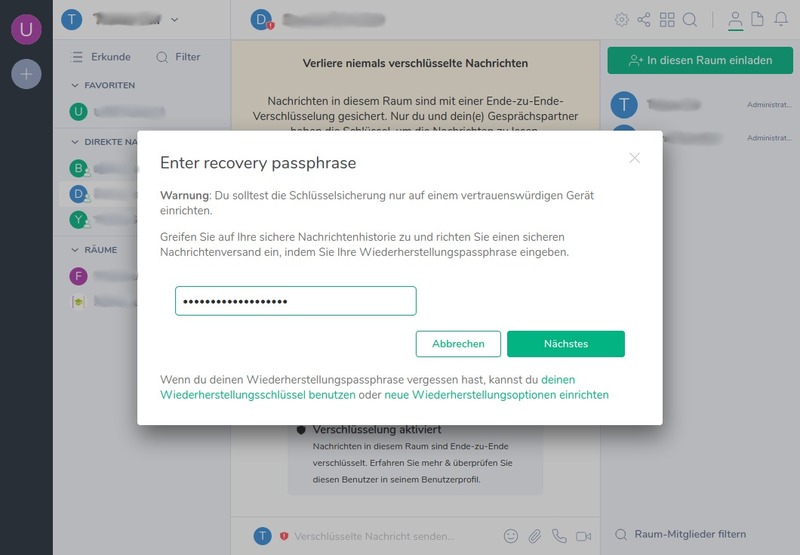

Sofern nicht schon vorab in den Einstellungen eine Schlüsselsicherung eingerichtet wurde, wird die Durchführung hier nochmal vorgeschlagen. So können auch bei Verlust des Gerätes, bei Schließen des Tabs oder anderen Vorfällen die Schlüssel für frühere Gespräche wiederverwendet werden. Sie sind mit dem Master-Passwort auf dem Server der TU Chemnitz verschlüsselt gespeichert.

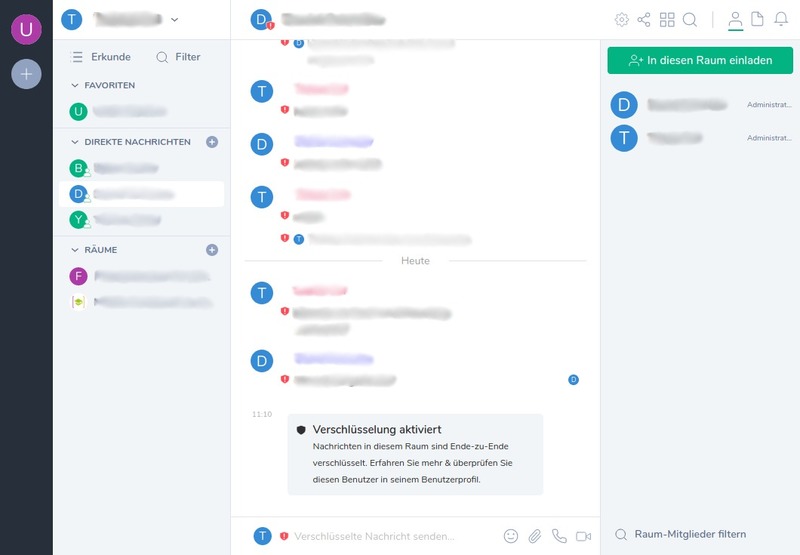

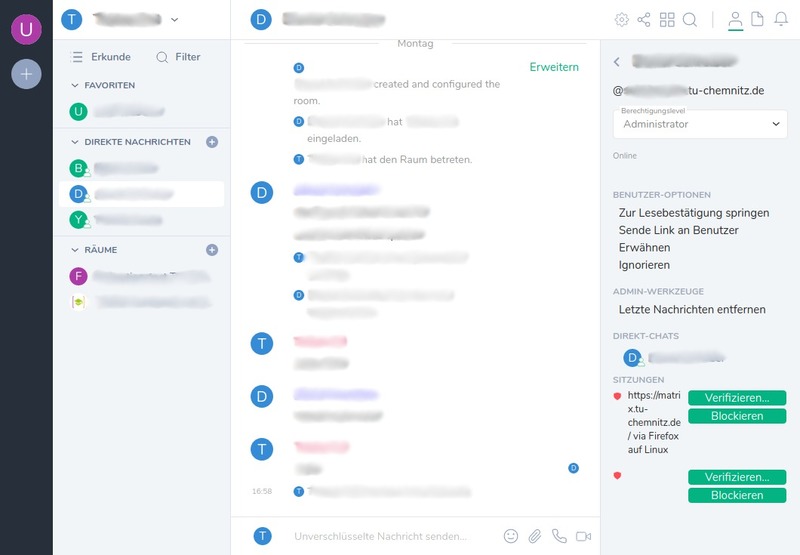

Nun kann der verschlüsselte Austausch beginnen. Wenn man sich von der Korrektheit der Schlüssel überzeugen und diese Vertrauenswürdigkeit digital dokumentieren (verifizieren) möchte, ist dazu zuerst über das Personensymbol oben rechts die Seitenleiste auszuklappen:

In der sich öffnenden Leiste der am Gespräch Beteiligten kann nun auf die Kontaktperson geklickt werden:

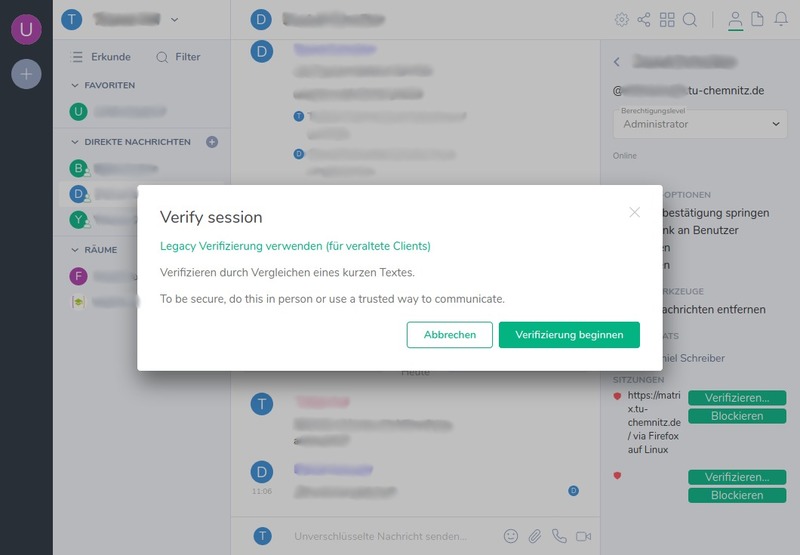

In der Liste der Geräte der Kontaktperson kann nun jedes Gerät verifiziert werden, das heißt, ein manueller Schlüsselabgleich kann durchgeführt werden.

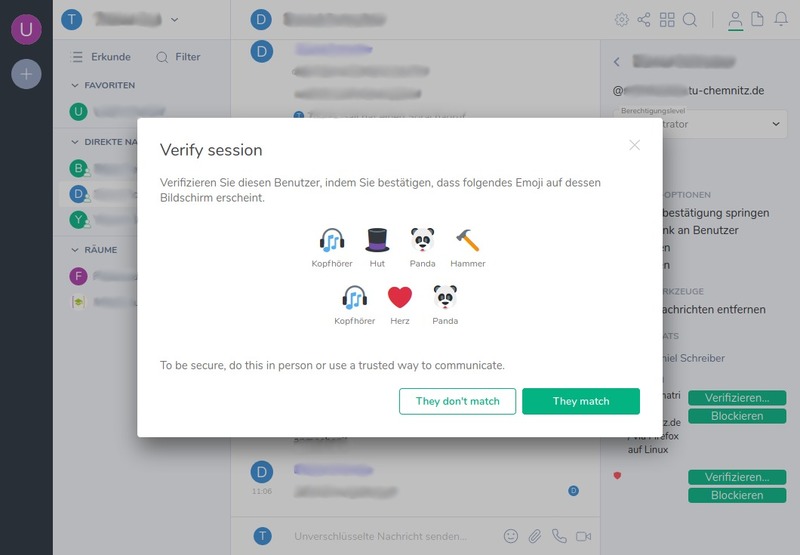

Diese Verifizierung sollte mit der Kontaktperson durch Abgleich (z. B. mündlich via Telefon, im selben Zimmer oder über ein anderes Medium) geschehen. Da dies nicht immer leicht ist, kann auch erst einmal das Vertrauen ausgesprochen werden (sonst wird man immer wieder gefragt, die Verifizierung durchzuführen), und die Verfifierung wird bei Gelegenheit (bspw. beim nächsten Meeting) nachgeholt.

Der Abgleich selbst geschieht über Emoji-Bildchen, die je nach Gerät und Icon Pack verschieden aussehen können. Auch ist die Übersetzung aller Oberflächenelemente ins Deutsche nicht zu 100% vorhanden.

Analog geschieht dies in Räumen mit mehreren Teilnehmenden.