Web-Trust-Center

Web-Trust-Center: Single Sign-on für Webanwendungen

Im Intranet der TU Chemnitz werden zahlreiche Web-Anwendungen betrieben. Diese Anwendungen müssen erkennen, dass berechtigte Nutzer zugreifen (sie also authentifizieren) und anschließend den Zugriff gewähren (autorisieren). Darum kümmert sich das Web-Trust-Center(WTC). Dabei sorgt Single Sign-on dafür, dass nach der einmaligen Authentifizierung und Autorisierung an einem Arbeitsplatz ohne erneute Anmeldung auf alle Rechner und Dienste zugegriffen werden kann, für die Berechtigungen bestehen. Die Integration des Web-Trust-Centers in verschiedene Web-Anwendungen ist ein Schritt in Richtung höherer Sicherheit und mehr Komfort bei der Benutzung.

- Wie funktioniert's?

- Was muss man als Nutzer beachten?

- Wie kann ich dieses Verfahren als Autor benutzen?

- Weitere Informationen zur AAI und Shibboleth

- FAQ: Antworten auf häufig gestellte Fragen

- Service Level Agreement für Web-Trust-Center und Service Provider

Wie funktioniert's?

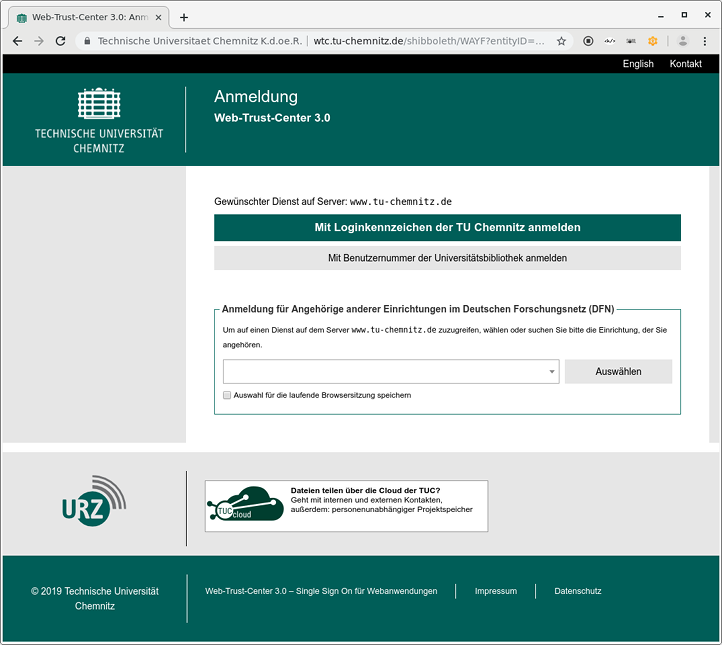

Wenn Sie auf geschützte Web-Seiten der zentralen Web-Server zugreifen, werden Sie zunächst auf eine Anmelde-Seite umgelenkt (siehe Abbildung), auf der Sie ggfs. auswählen können, zu welcher Einrichtung Sie gehören (die Anmeldemöglichkeit für andere Einrichtungen im DFN-Verbund ist nur für wenige Dienste, u. a. für die zentrale TU-Chemnitz-Webseite, erlaubt).

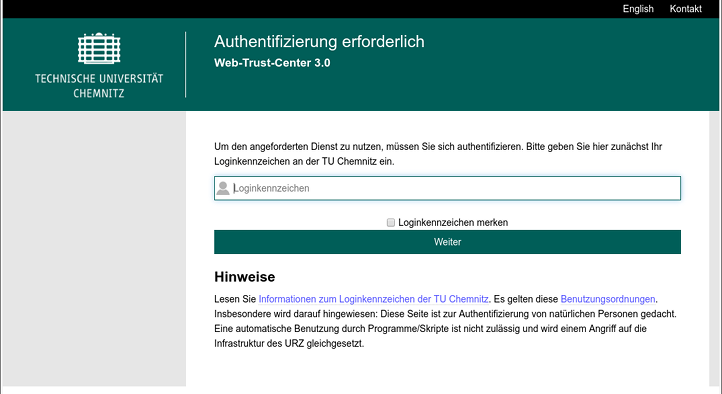

Als Angehöriger der TU Chemnitz können Sie einfach die Schaltfläche „Mit Nutzerkennzeichen der TU Chemnitz anmelden“ betätigen. In den meisten Fällen werden Sie dann von Ihrem Browser aufgefordert, Nutzerkennzeichen und Passwort einzugeben:

Falls Sie bereits ein sogenanntes Kerberos Ticket Granting Ticket (TGT) besitzen und Ihr Webbrowser Kerberos unterstützt (das ist der Fall, wenn Sie mit Mozilla Firefox unter Linux an URZ-verwalteten Maschinen arbeiten, z. B. in einem der zentralen Computerpools), dann entfällt diese Nutzerkennzeichen-/Passwort-Eingabe, weil das TGT bereits Ihre Identität bestätigt. In diesem Authentisierungsschritt stellt das Web-Trust-Center Ihnen (genauer: dem für Sie arbeitenden Webbrowser) eine Bestätigung Ihrer Identität aus, die von Web-Anwendungen akzeptiert wird, die an dem Verfahren teilnehmen.

Dieser Anmeldevorgang ist also nur noch erforderlich, wenn Sie mit einem neugestarteten Webbrowser eine der teilnehmenden Web-Anwendungen aufrufen. Schon bei der Benutzung einer zweiten Anwendung mit demselben Browser entfällt der Anmeldevorgang (daher: Single Sign On). Damit wird deutlich, dass der Effekt umso größer ist, je mehr Web-Anwendungen auf dieses Verfahren umgestellt sind.

Darüber hinaus ist in das Verfahren noch die Übermittlung von sogenannten Attributen an die Web-Anwendung verbunden. Auf Basis dieser Attribute können Autoren von solchen Anwendungen bspw. Web-Formulare mit den persönlichen Daten des Benutzers vorausfüllen oder Autorisierungsentscheidungen treffen (z. B. Web-Seiten nur Studenten oder Mitarbeitern einer bestimmten Struktureinheit zugänglich machen).

Ein weiterer Vorteil des Web-Trust-Centers ist die Möglichkeit zum Zusammenschluss mit anderen Einrichtungen (u. a. andere Hochschulen) in so genannte Föderationen. Alle teilnehmenden Einrichtungen können Nutzer innerhalb dieses Zusammenschlusses authentifizieren.

Die E-Learning-Plattform „OPAL“ ist an das Web-Trust-Center der TU Chemnitz angebunden. Somit ist es möglich, die Dienstleistungen des Portals ohne separate Registrierung und ohne zusätzliche Zugangspasswörter zu nutzen.

Was muss man als Nutzer beachten?

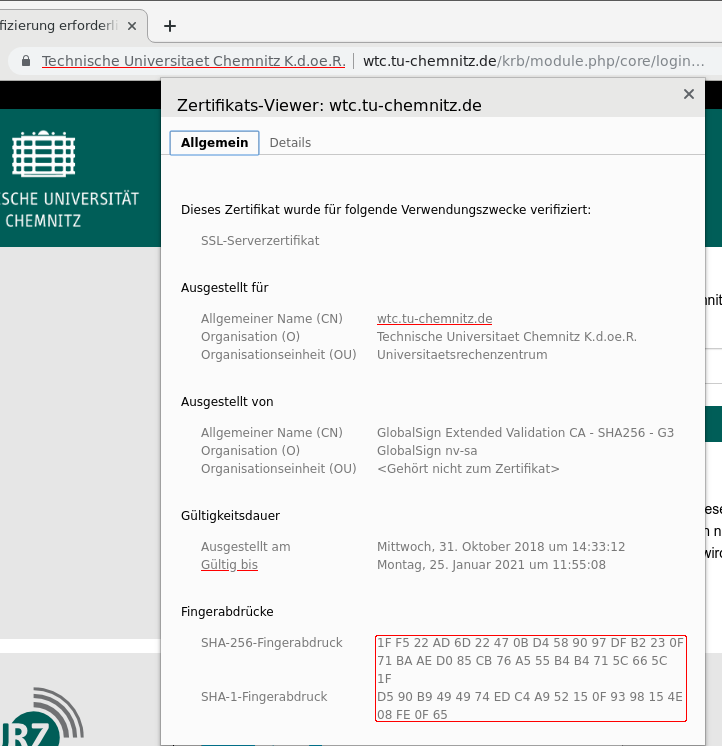

Vor Eingabe Ihres Nutzerkennzeichens und des Passwortes sollten Sie die Server-Identität feststellen, um Fälschungen auszuschließen („Phishing“):

- URL-Zeile:

https://wtc.tu-chemnitz.de/… - Zertifikat: Überprüfen Sie die „Fingerabdrücke“ des Zertifikats für

wtc.tu-chemnitz.de

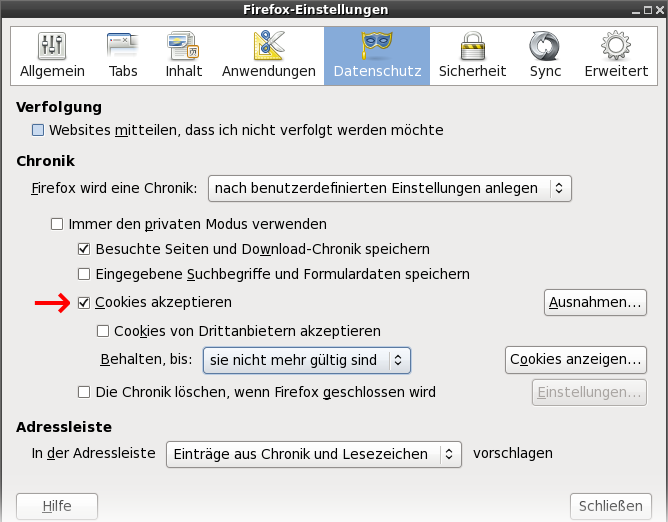

Das Verfahren benötigt Cookies. Sie müssen also Ihren Webbrowser so konfigurieren, dass er Cookies akzeptiert.

Die Einbindung in einzelne Web-Anwendungen erfolgt durch sogenannte „Redirects“ (Umleitungen). Damit diese möglichst transparent von Ihrem Browser ausgeführt werden können, ist JavaScript-Unterstützung notwendig. Wenn Sie das nicht zulassen wollen, werden Sie das Umleiten jeweils durch einen weiteren Klick veranlassen müssen.

Das Verfahren kennt in der aktuellen Version kein „Logout“. Wenn Sie also den Anmeldevorgang durchgeführt haben, weil Sie eine teilnehmende Anwendung benutzen, dann vermittelt Ihr Webbrowser Ihre Identität transparent an alle anderen teilnehmenden Web-Anwendungen. Sie sollten daher niemals andere Personen mit Ihrem Browser arbeiten lassen und beim Verlassen Ihres Rechners immer eine Bildschirmsperre aktivieren.

Wie kann ich dieses Verfahren als Autor benutzen?

Lesen Sie dazu Zugangssteuerung über das Web-Trust-Center mit Shibboleth.

Weitere Informationen zur AAI und Shibboleth

- DFN-AAI - Authentifizierungs- und Autorisierungs-Infrastruktur im Deutschen Forschungsnetz mit Hinweisen zum Datenschutz

- Shibboleth® Project

- SWITCH (Schweizer Forschungsnetz) - Authentication and Authorization Infrastructure: Shibboleth Architecture

DFN-AAI - Authentifizierungs- und Autorisierungs-Infrastruktur im Deutschen Forschungsnetz

Das Web-Trust-Center der TU Chemnitz ist Mitglied der DFN-AAI-Föderation.

Alle Teilnehmer der DFN-AAI bekennen sich zur Einhaltung der geltenden Datenschutzrichtlinien.

Das bedeutet für Sie als Nutzer/in der TU Chemnitz:

- Sie können zukünftig Web-Angebote anderer wissenschaftlicher Einrichtungen (Hochschulen, Bibliotheken, Informationszentren) nutzen, ohne sich dort neu anmelden und zusätzliche Logins und Passwörter merken zu müssen.

- Die Überprüfung Ihres Logins und Passwortes erfolgt immer am Web-Trust-Center der TU Chemnitz.

- Als Webautor können Sie Ihre geschützten WWW-Angebote auch anderen Benutzern im DFN anbieten, ohne sich um die Nutzerverwaltung kümmern zu müssen.

Hinweise zum Datenschutz

Beim Zugriff auf externe Web-Anwendungen, die über DFN-AAI geschützt sind, werden vom Web-Trust-Center der TU Chemnitz folgende persönliche Daten weitergegeben:

- Vorname, Nachname

- E-Mail-Adresse

- Nutzerkennzeichen

- Bibliotheksberechtigung

- Zugehörigkeit (Studierender, Mitarbeiter)

An die Lernplattform OPAL, betrieben von der Bildungsportal Sachen GmbH, übermitteln wir weiterhin:

- Fakultät bzw. Einrichtung und Geburtsdatum (seit Februar 2013)

- Für Studierende: Studiengang, Fachsemester und Matrikelnummer

- Ja, ich stimme zu

- Daten werden übergeben, die Web-Anwendung ist nutzbar.

- Sie werden beim nächsten Mal wieder gefragt.¹

- Nein, ich stimme nicht zu

- Daten werden nicht übergeben, die Anwendung ist nicht benutzbar.

- Sie werden beim nächsten Mal wieder gefragt.

¹ Sie können den Haken bei „Zustimmung merken“ setzen, um ein Cookie in Ihrem aktuellen Webbrowser zu setzen, welches Ihre Zustimmung für die Weitergabe Ihrer Daten für diesen Dienst speichert.

Web-Trust-Center: Antworten auf häufig gestellte Fragen (FAQ)

- Das Anmelden an der Web-Anwendung funktioniert nicht!

- Ich bekomme eine Fehlermeldung angezeigt!

- Im Microsoft Internet Explorer oder Edge muss man sich immer zweimal anmelden!

- ... im Google Chrome auch!

- Mit Opera 9 unter Windows klappt das Anmelden am WTC nicht!

- Kann ich mich vom Web-Trust-Center abmelden?

Das Anmelden an der Web-Anwendung funktioniert nicht!

Vermutlich verbietet Ihr Browser das Setzen von Cookies für den Webserver, was zur korrekten Anmeldung aber notwendig ist. Bitte kontrollieren Sie die Einstellungen Ihres Webbrowsers:

Mozilla Firefox

Menü Extras bzw. Bearbeiten → Einstellungen: Datenschutz (Abbildung von Version 17 ESR)

- Schauen Sie auch unter „Ausnahmen“, dass für den gewünschten Server die Cookies nicht auf „Blocken“ stehen!

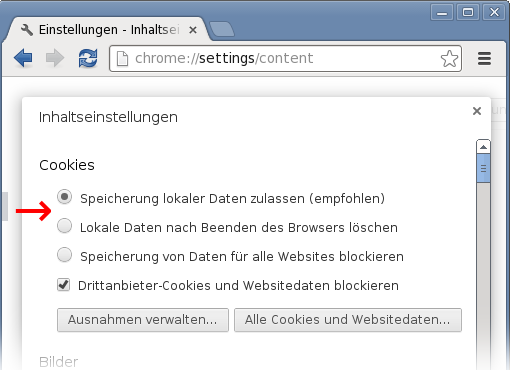

Google Chrome

Menü → Einstellungen → Erweiterte Einstellungen anzeigen → Datenschutz: Inhaltseinstellungen (Abbildung von Version 29)

- Schauen Sie auch unter „Ausnahmen verwalten“, dass für den gewünschten Server die Cookies nicht auf „Blockieren“ stehen!

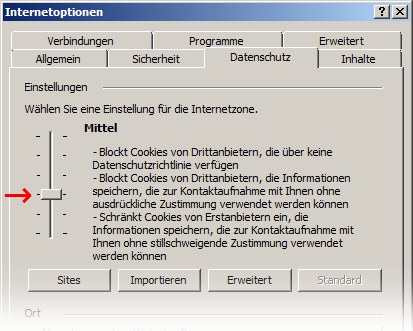

Microsoft Internet Explorer

Extras → Internetoptionen: Datenschutz

- Die Einstellungen auf „Mittelhoch“ oder „Mittel“ stellen (Abbildung von Version 9):

- Schauen Sie auch unter „Sites“, dass für den gewünschten Server die Cookies nicht auf „Blocken“ stehen!

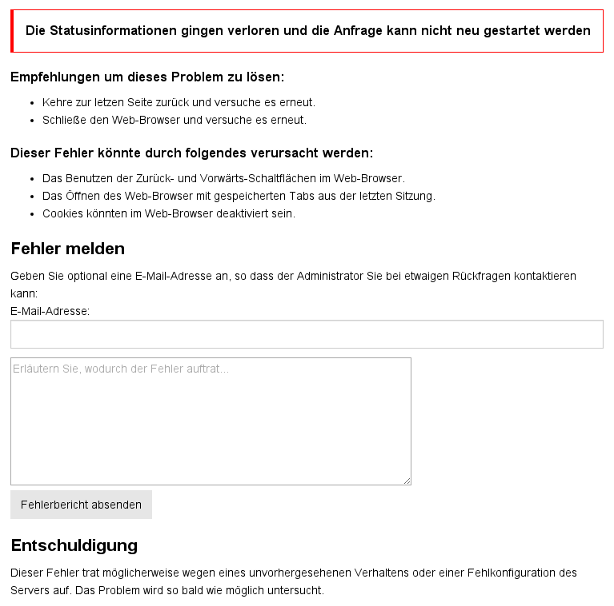

Ich bekomme eine Fehlermeldung angezeigt!

Die Fehlermeldungen des Web-Trust-Centers enthalten, wo es möglich ist, erläuternde Erklärungen mit Abhilfehinweisen, bspw.:

Der Fehler kann direkt an das URZ gemeldet werden, um weitere Unterstützung zu erhalten oder um auf ein Problem hinzuweisen. Bitte melden Sie „Ihren“ Fehler aber erst, wenn Sie die Hinweise bereits beachtet haben oder Sie auf ein ernstes Problem gestoßen sind.

Im Microsoft Internet Explorer oder Edge muss man sich immer zweimal anmelden!

In den Einstellungen ist zu ändern: Extras → Internetoptionen → Erweitert:

- AUSschalten: Integrierte Windows-Authentifizierung aktivieren

Dann Internet Explorer beenden und neu starten.

Update (Dezember 2019): Dies geht offensichtlich mit aktuellen IE/Edge-Versionen nicht mehr. Sie können den aufpoppenden Benutzername/Passwort-Dialog einfach mit OK bestätigen. Erscheint dann eine Fehlermeldung, können Sie mit der Zurück-Taste zum Login gelangen. Alternativ verwenden Sie einen alternativen Browser, bspw. Mozilla Firefox.

Im Google Chrome unter Windows muss man sich auch immer zweimal anmelden!

Hier müssen Sie den Start ändern: Desktop-Icon → Eigenschaften - Verknüpfung: Ziel ...\chrome.exe --auth-schemes=basic

Update (Dezember 2019): Dies geht offensichtlich mit aktuellen Chrome-Versionen nicht mehr. Sie können den aufpoppenden Benutzername/Passwort-Dialog einfach mit OK bestätigen. Erscheint dann eine Fehlermeldung, können Sie mit der Zurück-Taste zum Login gelangen. Alternativ verwenden Sie einen alternativen Browser, bspw. Mozilla Firefox.

Details zu diesem Problem können nachgelesen werden; das Verhalten soll aber im Chrome-Browser nicht geändert werden.

Mit Opera 9 unter Windows klappt das Anmelden am WTC nicht!

„Schuld“ hat hier die Unterstützung des Windows-spezifischen Authentisierungsverfahrens NTLM. Damit Opera mit dem WTC zusammenarbeiten kann, muss das abgeschaltet werden - in Opera:

- In Adresszeile eingeben: opera:config Enter drücken

- Dort auf Network klicken

- AUSschalten: Enable NTLM

- Unten: Speichern

Dann Opera beenden und neu starten.

Kann ich mich vom Web-Trust-Center abmelden?

Die leider (immer noch) korrekte Antwort müsste „jein“ heißen. Die Verantwortlichen vom Shibboleth Consortium erklären im Detail, was die Gründe sind, warum stets ein Beenden des Webbrowsers (ohne aktiviertes Session Resuming) empfohlen wird.

Über den Handler https://_servername_/Shibboleth.sso/Logout kann auf vielen unserer Server ein globales Abmelden initiiert werden. Dies sollte in vielen Fällen mit der Meldung „Logout completed successfully.“ quittiert werden – oder mit dem Hinweis „You remain logged into one or more applications accessed during your session.“, wenn beim Abmelden nicht alle Systeme korrekt zum Beenden der Session gebracht werden konnten. Aber auch bei Erfolgsmeldung ist bspw. nicht sicher, ob bspw. bei Systemen mit Lastverteilung auch wirklich auf den genutzten Maschinen die Session beendet wurde.

Service Level Agreement (SLA) zum Betrieb eines Service Providers im Web-Trust-Center (WTC)

- Leistungsumfang

- Voraussetzungen eines Service-Providers

- Attribute des authentifizierten Nutzers

- Umgang mit personenbezogenen Daten (Attributen)

- Systemsicherheit des SP

- Metadaten

- Nutzungs-, Betriebs- und Wartungszeiten

- Monitoring

- Antrag auf Aufnahme des SP

- Dokumentation, Installationshilfe

Die SLA regelt Leistungen und Bedingungen für die TUC-interne Authentifizierungs- und Autorisierungs-Infrastruktur (AAI) zwischen dem Auftraggeber als Service Provider (SP) und dem Diensterbringer URZ als Identity Provider (IdP).

In Zusammenarbeit mit dem URZ ist abzuwägen, ob der Betrieb eines eigenen SPs wirklich notwendig ist. Alternativ können vom URZ gemanagte virtuelle Webserver beauftragt werden, bei denen die Integration in das WTC durch das URZ betrieben wird.

Leistungsumfang

- Bereitstellung einer zentralen AAI auf Basis von Shibboleth (SAML2)

- Bereitstellung von Attributen des authentifizierten Nutzers

- Konfigurationsunterstützung des SPs

- Nutzersupport bei Fehlfunktionen des IdP

- Nutzerinformationen zum Web-Trust-Center

Voraussetzungen eines Service Providers

- Apache 2.x

- Shibboleth SP 3

- TLS-Zertifikat mit mindestens 3072 Bit Schlüssellänge

- Maßnahmen in Bezug auf Datenschutz und Systemsicherheit

- Regelmäßiger Abgleich der Metadaten-Datei

Attribute des authentifizierten Nutzers

Nach einer erfolgreichen Authentifizierung werden dem SP im Campusnetz Attribute des Nutzers bereit gestellt. Diese können zum einen zur Autorisierung (.htaccess) als auch zur weiteren Verwendung in Webapplikationen auf dem SP benutzt werden. Der Betreiber des SP sorgt dafür, dass nur dafür vorgesehene Attribute den Webapplikationen zugänglich gemacht werden.

| Attribut | Beschreibung | Bereitstellung für Applikation |

|---|---|---|

| cn | Vor- und Zuname | ja |

| sn | Nachname | ja |

| givenName | Vorname | ja |

| E-Mail-Addresse | ja | |

| eduPersonPrincipalName | Nutzerkennzeichen mit Domain | ja |

| ou | Liste der zugehörigen Struktureinheiten | ja |

| ou-number | Liste der zugehörigen Strukturnummern | ja |

| eduPersonUnscopedPrincipalName | Nutzerkennzeichen ohne Domain | ja |

| afsgroup | Liste der angehörenden AFS-Gruppen | nein |

| idmgroup | Liste der angehörenden IdM-(LDAP-)Gruppen | nein |

| eduPersonAffiliation | Zugehörigkeit zu Nutzergruppe | ja |

| telephoneNumber | Telefonnummer | ja |

| eduPersonScopedAffiliation | Zugehörigkeit zu Nutzergruppe mit Domain | ja |

| eduPersonEntitlement | allg. Berechtigungen des Nutzers | ja |

Umgang mit personenbezogenen Daten (Attributen)

Nach einer erfolgreichen Authentifizierung werden nutzerbezogene Attribute zwischen IdP und SP ausgetauscht. Aus diesem Grund müssen folgende Grundsätze strikt eingehalten werden:

- Nutzerattribute dürfen nicht lokal zwischengespeichert werden.

- Nutzerattribute dürfen nicht weitergegeben werden.

- Jeder authentifizierte Nutzer darf nur seine eigenen Attribute einsehen. Ein nutzerübergreifender Austausch der Attribute ist nicht statthaft.

- Nur Attribute, die als „Bereitstellung für Applikation“ markiert sind, dürfen der Applikation zugänglich gemacht werden.

- Der SP bekennt sich zur Einhaltung der geltenden Datenschutzrichtlinien.

Systemsicherheit des SPs

Der Authentifizierungsvorgang und der Austausch der Nutzer-Attribute wird über Zertifikate abgesichert. Weiterhin werden mit dem Shibboleth-Verfahren personenbezogene Daten ausgetauscht. Aus diesem Grund muss der SP sicherstellen:

- Webapplikationen, welche durch das WTC abgesichert werden, dürfen ausschließlich über https erreichbar sein.

- Die Konfiguration einer Firewall ist obligatorisch.

- Der Shell-Zugang auf den Server muss auf Nutzer mit administrativen Aufgaben eingeschränkt sein.

- Die Systemsicherheit ist durch zeitnahes Einspielen von Sicherheitsupdates für das Betriebssystem, den Webserver und alle beteiligten Applikationen zu gewährleisten und zu überwachen.

Metadaten

Am Web-Trust-Center können ausschließlich registrierte Webserver teilnehmen. Dazu werden die SPs und IdPs in den Metadaten der Föderation der TUC dokumentiert.

Für einen reibungslosen Betrieb muss der SP diese Daten regelmäßig und automatisch (mindestens wöchentlich) abgleichen. Der SP trägt dafür Sorge, dass auf seinem Webserver diese Datei immer aktuell ist.

Die Metadaten werden zentral unter /afs/tu-chemnitz.de/admin/WTC/METADATA/TUC2-metadata.xml bereitgestellt.

Alternativ können die Metadaten per HTTP aktualisiert werden:

https://wtc.tu-chemnitz.de/TUC2-metadata.xml

Nutzungs-, Betriebs- und Wartungszeiten

Der Dienst WTC wird 24✗7 erbracht und ist ein Basisdienst des URZs. Wartungsarbeiten werden im Normalfall ohne Einschränkungen und Ausfälle realisiert. Sollten sich dennoch Wartungsarbeiten mit Einschränkungen ergeben, so werden diese mindestens 7 Arbeitstage vor Umsetzung bekannt gegeben.

Monitoring

Der Dienst WTC wird ständig auf Funktionalität überprüft. Der Systemzustand des Diensts kann für freigeschaltete Nutzer unter folgender Webadresse eingesehen werden: https://bb.hrz.tu-chemnitz.de/xymon/URZ-Netzdienste/AUTHENTICATION/AUTHENTICATION.html

Antrag auf Aufnahme des SPs

Die Aufnahme eines SPs in die Metadaten der Föderation der TUC muss per E-Mail an support@hrz.tu-chemnitz.de beauftragt werden. Über diesen Weg erfolgt auch die initiale Unterstützung bei der Konfiguration und der Support im Fehlerfall.

Dokumentation, Installationshilfe

- Installation und Dokumentation (englisch): https://shibboleth.atlassian.net/wiki/spaces/SP3/pages/2065335537/Installation

- Installation eines SPs unter diversen Betriebssystemen (deutsch): https://doku.tid.dfn.de/de:shibsp?id=de:shibsp