→ Ende-zu-Ende-Verschlüsselung + Signatur notwendig!

→ Nicht handhabbar bei der Kommunikation mit vielen Partnern

| ␣ | A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 |

(15·27 + 11).→ Erhalten Sie signierte E-Mails, können Sie Ihre Antworten verschlüsseln!

→ Ohne Kennwortwissen keine spätere Entschlüsselung möglich!

→ Mails/Dokumente im Zweifel immer als ungeschützt (Postkarte) betrachten!

→ Schlüssel und Zertifikat gut aufbewahren!

→ Einrichtung in Webmail ermöglicht browserbasierten Zugriff!

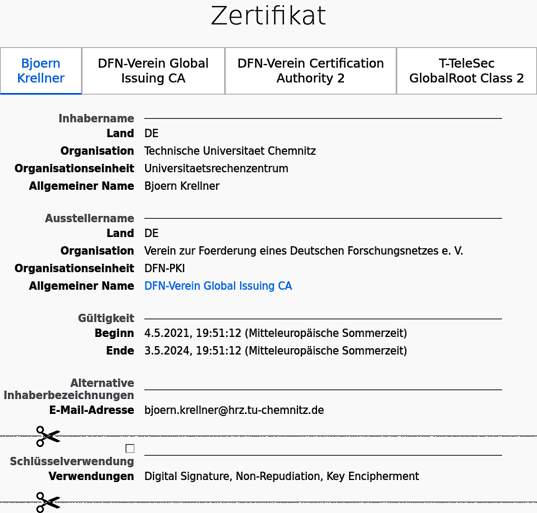

.p12 (unter Windows: .pfx) → PKI-PKCS#12-Formatsmime.p7m → Mailanhang im PKI-PKCS#7-Formatsmime.p7s → Mailanhang im PKI-PKCS#7-FormateIDAS → electronic IDentification, Authentication and trust ServicesQES → Qualifizierte elektronische Signatur